امنیت یکی از داغ ترین مباحث در حیطه شبکه و اینترنت است. برای حفظ داده های موجود از خطر انواع بدافزارها و سارقان هر روزه روش های جدیدی برای حفظ امنیت آن ها توسعه می یابد. در این مقاله قصد داریم در ابتدا در خصوص معماری امنیتی و انواع آن مطالبی آمده است. در ادامه نیز در خصوص معماری Zero Trust، کاربرد های آن و مزایای این معماری مطالبی را می خوانید.

معماری امنیتی چیست؟

معماری امنیتی یک رویکرد استراتژیک است که به طور مستمر رفتار ها و رویداد ها را بررسی می کند تا سیستم مد نظر را از تهدیدات حفاظت کند و بر این اساس با تهدید ها قبل از وقوع آنها آشنا شود تا اقدامات لازم صورت بگیرد. این مدل شامل چهار روند مهم است که عبارتند از:

- پیشگیری

- تشخیص

- پاسخگویی

- پیش بینی

انواع معماری امنیتی

معماری امنیتی به چندین نوع تقسیم می شود. در زیر به برخی از انواع معماری امنیتی اشاره شده است:

- معماری ابری: معماری ابری یک زیر ساخت است که از یک شبکه رایانش ابری پشتیبانی می کند باعث می شود تا کاربران هنگام استفاده اتصالی پایدار داشته باشند.

- معماری امنیتی Zero Trust: یکی از معماری های امنیتی معروف، معماری امنیتی Zero Trust است. Zero Trust یک طراحی استراتژیک و برنامه ریزی شده است که مفهوم اعتماد را از معماری شبکه یک سازمان حذف می کند. این کار برای جلوگیری از کاهش امنیت داده ها به ما کمک می کند. در معماری Zero Trust، از یک سطح محافظت Protect Surface استفاده می شود. این سطح محافظ از مهم ترین و ارزشمند ترین داده ها، دارایی ها، برنامه ها و خدمات شبکه تشکیل شده است.

- Digital Risk Protection Services (DRPS): این نوع معماری امنیتی به محافظت از سازمان در برابر خطرات دیجیتال می پردازد.

- External Attack Surface Management (EASM): این نوع معماری امنیتی به مدیریت سطح حمله خارجی می پردازد.

- Cyber Asset Attack Surface Management (CAASM): این نوع معماری امنیتی به مدیریت سطح حمله دارایی های سایبری می پردازد.

همچنین، برخی از روش های حفاظتی و امنیتی در معماری شبکه ها عبارتند از:

- رمز های عبور

- کارت های هوشمند

- ابزار های بیولوژیکی مانند استفاده از اثر انگشت و چشم

- استفاده از کلید های رمز گذاری شده مانند قفل های الکترونیکی

- توسعه برنامه های ضد ویروس

- ایجاد سیستم ها که نفوذ ها را شناسایی و آدرس دهی می کنند

- بکاپ گیری از سرور و داده ها

معماری امنیتی zero trust چیست؟

همانطور که گفته شد معماری امنیتی Zero Trust یک طراحی استراتژیک محسوب می شود که با حذف مفهوم اعتماد از معماری شبکه یک سازمان، برای جلوگیری از نقض امنیت داده ها به ما کمک می کند. مفهوم اصلی پشت مدل امنیت Zero Trust، “هرگز اعتماد نکن، همیشه تأیید کن” است. به این معنی که کاربران و دستگاه ها به هیچ وجه نباید به طور پیش فرض مورد اعتماد قرار بگیرند، حتی اگر آن ها به یک شبکه مجاز مانند شبکه LAN شرکت متصل باشند و حتی اگر قبلا هویت آن ها تأیید شده باشند.

در این معماری دو اصل اعمال می شوند که عبارتند از:

- احراز هویت مداوم: در این مدل هیچ نقطه یا دستگاه قابل اطمینان، در هیچ لحظه ای وجود ندارد. بنابراین، فرآیند احراز هویت به صورت دائم در تمام اتصالات سیستم صورت می گیرد. بدین ترتیب با هر اتصالی همانند یک اتصال جدید برخورد می شود و بررسی های لازم صورت می گیرد.

- اتوماسیون جمع آوری و پاسخ به رویداد های امنیتی: یکی دیگر از ویژگی های این معماری یکپارچه سازی و خودکار سازی فرآیند محافظت از داده ها است. بدین ترتیب از ابزار های مختلف امنیتی جهت ارائه پاسخ دقیق تر و محافظت در سطوح بالاتر استفاده می شود.

اصول معماری Zero Trust

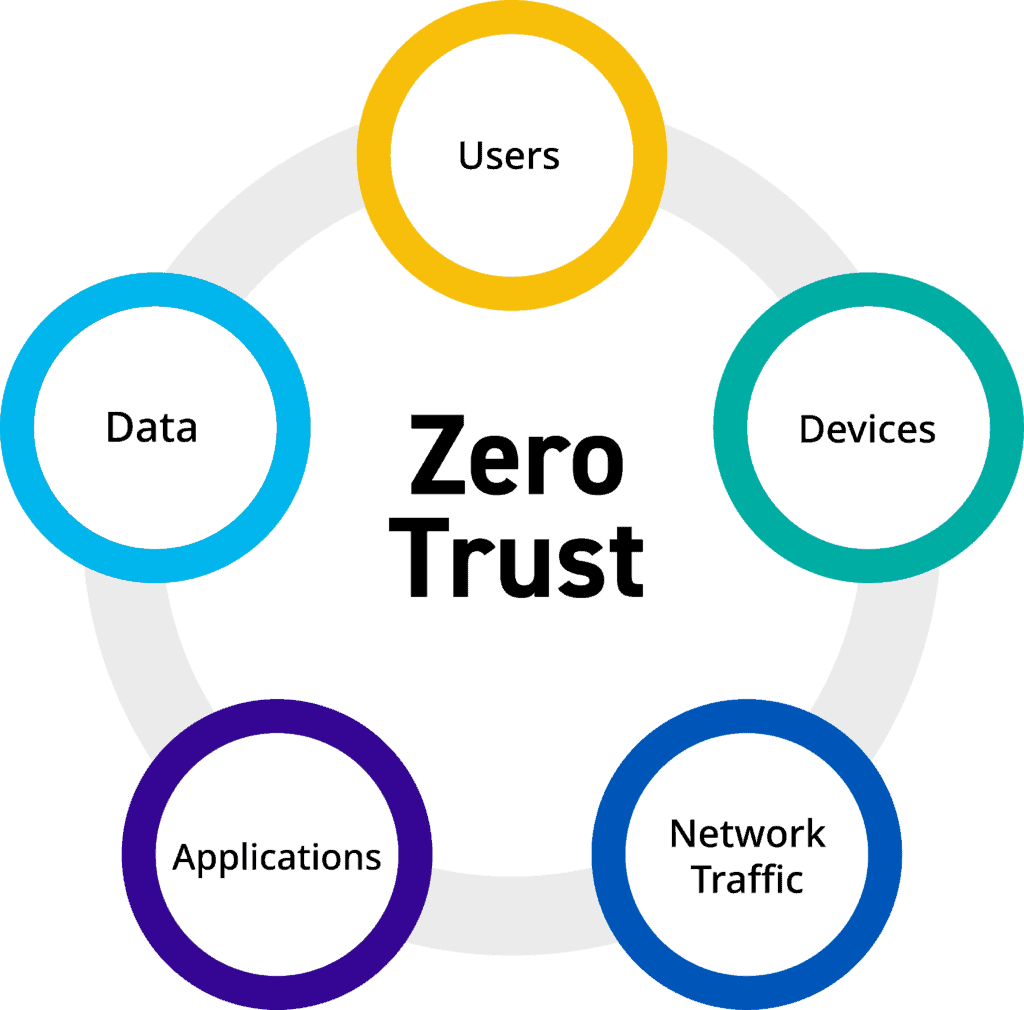

معماری Zero Trust بر اساس چندین اصل کلیدی استوار شده است:

- Device Trust: اعتماد به دستگاه ها و تایید امنیت آن ها.

- User Trust: اعتماد به کاربران و تایید هویت آن ها.

- Transport/Session Trust: اعتماد به ارتباطات.

- Application Trust: اعتماد به برنامه ها.

- Data Trust: اعتماد به داده ها.

این اصول کلیدی به معماری Zero Trust کمک می کنند تا به هر کاربر یا دستگاهی که قصد اتصال به شبکه را دارد، بی اعتماد باشد. این کار برای جلوگیری از به خطر افتادن امنیت داده ها است. همچنین، این معماری با استفاده از تقسیم شبکه (Network Segmentation)و محافظت در سطوح بالا برای جلوگیری از تهدید و کنترل دسترسی کاربر به صورت دقیق طراحی شده است.

تفاوت معماری Zero Trust نسبت به مدل های سنتی چیست؟

معماری Zero Trust با مدلهای سنتی امنیت شبکه تفاوت های عمده ای دارد. این تفاوت ها را به طور خلاصه می توان به موارد ذکر شده در زیر خلاصه کرد:

- اعتماد به کاربران و دستگاه ها: در مدل های سنتی، به هر کاربر یا دستگاهی که درون شبکه قرار دارد، اعتماد می شود. اما در معماری Zero Trust، به هیچ کس یا هیچ دستگاهی اعتماد نمیشود.

- محدودیت دسترسی: در مدل های سنتی، کاربران پس از ورود به شبکه می توانند به داده هایی که محدود نیستند، دسترسی داشته باشند. اما در Zero Trust، دسترسی کاربران به صورت دقیق کنترل می شود.

- تقسیم شبکه: در معماری Zero Trust، شبکه به نودهای کوچکی تقسیم می شود و هر نود خط مشی های امنیتی و مجوز های دسترسی مخصوص به خود را دارد.

- احراز هویت دو طرفه: در مدل Zero Trust، هم سرور باید به کاربر اعتبار نامه ارائه دهد و هم کاربر به سرور. در صورتی که در معماری سنتی چنین فرآیندی وجود ندارد.

- محافظت از محیط دیجیتال مدرن: Zero Trust با استفاده از تقسیم شبکه و محافظت سطح بالا با هدف جلوگیری از تهدید و کنترل دسترسی کاربر ایجاد شده است.

این تفاوت ها باعث شده اند که معماری Zero Trust به یکی از رویکرد های مهم در زمینه امنیت شبکه تبدیل شود.

مزایای استفاده از معماری Zero Trust

معماری Zero Trust مزایای بسیاری را برای استفاده کنندگان از آن فراهم می آورد. از جمله مزایای این معماری می توان به موارد زیر اشاره کرد:

- کاهش ریسک تهدید خودی: این مدل امنیتی به طور قابل توجهی تمام آسیب پذیری های احتمالی را که ممکن است سیستم امنیتی شبکه را مختل کند، کاهش می دهد.

- صرفه جویی در هزینه بهره وری عملیاتی: تمرکز و اتوماسیون سیاست های امنیتی موجود در این معماری باعث صرفه جویی در هزینه های عملیاتی می شود و هزینه ها را به شدت کاهش می دهد.

- کاهش خطر افشای داده ها و زیان های مالی: با حفاظت بهتر از داده های حساس و مالکیت معنوی، می توان خطر افشای داده ها و زیان های مالی را به طرز قابل توجهی کاهش داد.

- کنترل دسترسی بیشتر: شرکت هایی که از رویکرد Zero Trust پیروی می کنند، کنترل دسترسی بیشتری بر روی سیستم های خود دارند.

ارتباط معماری Zero Trust با تشخیص نقض

معماری Zero Trust با تشخیص نقض به شدت ارتباط دارد. در این مدل، هیچ کاربر یا دستگاهی به طور پیش فرض مورد اعتماد قرار نمی گیرد و هرگونه تلاش برای دسترسی به منابع شبکه نیازمند تأیید است.

Zero Trust بررسی می کند که کاربر دسترسی دهنده کیست، دستگاه او همان چیزی است که می گوید، و رفتار آن کاربر، خواه یک انسان یا برنامه باشد، را زیر نظر می گیرد تا مطمئن شود که او حتی پس از دسترسی پیدا کردن، به چشم شوخی و سرگرمی به موقعیت شغلی خود نگاه نمی کند.

در سطحی دیگر، Zero Trust از قبل به فکر محدود کردن تأثیرات در صورت وقوع نقض داده است. این به معنای آن است که در صورتی که یک نقض امنیتی رخ دهد، تأثیر آن بر سیستم به حداقل می رسد. این امر باعث می شود که حتی در صورت وقوع یک حمله، داده ها و منابع حیاتی سازمان در امان باشند.

راه اندازی معماری امنیتی Zero Trust

برای استفاده از معماری Zero Trust در سازمان خود، لازم است مراحل زیر را انجام دهید:

- ارزیابی: قبل از اجرای چارچوب Zero Trust، سازمان ها باید زیر ساخت امنیتی موجود خود را ارزیابی کنند. این شامل شناسایی آسیب پذیری ها، درک جریان داده و ارزیابی کنترل های دسترسی فعلی است.

- برنامهریزی و توسعه استراتژی: هنگامی که ارزیابی کامل شد، سازمان شما باید یک استراتژی مناسب داشته باشد.

- پیاده سازی مدیریت هویت و دسترسی (IAM): Zero Trust به شدت به تایید هویت دقیق متکی است.

- استفاده از Micro Segmentation: در Zero Trust، شما می توانید از Micro Segmentation استفاده کنید. Micro Segmentation در واقع یک ناحیه امنیتی را به چندین Zone کوچکتر تقسیم می کند تا نگهداری و دسترسی به بخش های مجزایی از شبکه را محدود کرده و مورد کنترل قرار دهید.

- تعیین سیاست های دسترسی: با اعمال سیاست های دسترسی می توانید اطمینان حاصل کنید که فقط ترافیک شناخته شده، مجاز یا برنامه های قانونی به سطح محافظت شده دسترسی دارند.

با پیاده سازی این مراحل، می توانید از معماری Zero Trust در سازمان خود بهره مند شوید.

کاربردهای معماری Zero Trust

معماری Zero Trust کاربرد های متعددی در زمینه امنیت شبکه دارد شامل:

- امنیت کار از راه دور: با توسعه روش های انجام کار از راه دور، Zero Trust برای اطمینان از تایید اعتبار و تایید مداوم همه اتصالات از راه دور استفاده می شود و تضمین می کند که کاربران می توانند بدون اعطای مجوزهای بیش از حد به منابع مورد نیاز، چه در داخل یا خارج از محیط سنتی شبکه، به طور ایمن دسترسی داشته باشند.

- کاهش ریسک تهدید خودی: Zero Trust می تواند برای کاهش ریسک تهدید خودی، اقدامات زیر را انجام دهد:

از دسترسی اکانت یا سیستم در معرض خطر، فارغ از هدف آن، جلوگیری کند. MFA برای دسترسی شبکه می تواند ریسک دسترسی از طریق اکانت در معرض خطر را کاهش دهد. از دسترسی اکانت های در معرض آسیب به سراسر شبکه جلوگیری کند. از ساختار تعیین شده جهت شناسایی هر نوع فعالیت دسترسی ناهنجار استفاده کند و مانع دسترسی اکانت یا سیستم مزاحم شود. - محافظت از محیط های مدرن فناوری اطلاعات: Zero Trust بهعنوان راهکار نوینی برای محافظت از محیط های مدرن فناوری اطلاعات شناخته می شود، که قادر به حل مشکلات مختلفی است که رویکرد های امنیتی سنتی قادر به حل آن ها نیستند.

با استفاده از این کاربرد ها، معماری Zero Trust می تواند به بهبود امنیت شبکه و حفاظت از داده ها در سازمان ها کمک کند.

چالش های معماری Zero Trust

معماری Zero Trust چالش های خاص خود را دارد. برخی از این چالش ها عبارتند از:

- پیاده سازی: پیاده سازی معماری Zero Trust می تواند پیچیده باشد، زیرا نیاز به تغییرات عمده در ساختار شبکه و سیاست های امنیتی سازمان دارد.

- تعیین سطح محافظت: در Zero Trust، شما باید یک سطح محافظت تعیین کنید که از مهم ترین و ارزشمند ترین داده ها، دارایی ها، برنامه ها و خدمات شبکه تشکیل شده است. این می تواند چالش برانگیز باشد، زیرا تعیین کردن این که دقیقا چه چیزی باید محافظت شود و چه چیزی نیاز به محافظت کمتری دارد، می تواند دشوار باشد.

- تعیین سیاست های دسترسی: با اعمال سیاست های دسترسی می توانید اطمینان حاصل کنید که فقط ترافیک شناخته شده یا برنامه های قانونی به سطح محافظ شده دسترسی دارند. این می تواند چالش برانگیز باشد، زیرا تعیین کردن سیاست های دسترسی مناسب می تواند پیچیده باشد.

- مدیریت هویت و دسترسی (IAM): Zero Trust به شدت به تایید هویت دقیق متکی است. این می تواند کمی چالش برانگیز باشد، زیرا نیاز به راهکارهای پیشرفته IAM دارد.

- مقاومت در برابر تغییر: بسیاری از سازمان ها ممکن است مقاومت نشان دهند در برابر تغییرات عمده ای که معماری Zero Trust می طلبد. این می تواند شامل مقاومت از سوی کارکنان، مدیریت یا حتی مشتریان باشد.

انتخاب معماری امنیتی مناسب

انتخاب معماری امنیتی وابسته به نیازها و شرایط خاص هر سازمان است. هر معماری امنیتی مزایا و چالش های خاص خود را دارد. برخی از معماری های امنیتی شامل Zero Trust، معماری ابری Digital Risk Protection Services (DRPS)، External Attack Surface Management (EASM) و Cyber Asset Attack Surface Management (CAASM) هستند.

برای انتخاب بهترین معماری امنیتی، باید به چندین عامل توجه کرد، از جمله نیازهای امنیتی سازمان، منابع موجود، میزان توانایی برای مدیریت و پیاده سازی معماری و همچنین میزان تهدیدات امنیتی که سازمان ممکن است با آنها مواجه شود.

به عقیده کارشناسان فناوری اطلاعات، بهترین متخصصان امنیت شبکه و اطلاعات کسانی هستند که زمانی هکر بودند، زیرا این موضوع بودن باعث می شود تا روش های کارکرد ذهن هکرها را به خوبی درک کنند. همچنین لازم است متخصصان امنیت شبکه و اطلاعات، سازمان و نقاط ضعف آن را درک کنند.

برای تعیین معماری امنیتی مناسب برای سازمان شما، باید به چندین عامل توجه کنید:

- نیازهای امنیتی: نیازهای امنیتی خاص سازمان شما، از جمله حفاظت از داده ها، امنیت شبکه و امنیت کاربران، باید در نظر گرفته شود.

- منابع موجود: منابع موجود، از جمله تجهیزات، نرمافزار و کارکنان می توانددر انتخاب معماری امنیتی تعیین کننده باشد.

- میزان توانایی برای مدیریت و پیاده سازی معماری: برخی از معماری های امنیتی ممکن است نیاز به تغییرات عمده در ساختار شبکه و سیاست های امنیتی داشته باشند.

- میزان تهدیدات امنیتی: اگر سازمان شما با تهدیدات امنیتی خاصی روبرو است، ممکن است نیاز به یک معماری امنیتی خاص داشته باشید.

با توجه به این عوامل، ممکن است یکی از معماری های امنیتی مانند Zero Trust، معماری ابری، یا معماری مبتنی بر ریسک مناسب سازمان شما باشد. بهتر است با یک مشاور امنیت اطلاعات مشورت کنید تا بهترین راهکار برای سازمان شما را پیدا کنید.

تهدیدات پیش روی معماری zero trust

معماری Zero Trust، چون هر معماری امنیتی دیگری، با چالش ها و تهدیدات خاص خود مواجه است. برخی از این تهدیدات عبارتند از:

- تهدیدات امنیتی پیشرفته: با وجود اینکه معماری Zero Trust به طور قابل توجهی امنیت را افزایش می دهد، باز هم ممکن است تهدیدات امنیتی پیشرفته، ویروس ها، بدافزارها و حملات فیشینگ را نتواند به خوبی کنترل کند.

- تهدیدات داخلی: Zero Trust می تواند به کاهش ریسک تهدید خودی کمک کند، اما همچنان ممکن است نتواند در برابر تهدیدات داخلی مانند کاربران خرابکار محافظت کند.

- تهدیدات ناشی از پیاده سازی نادرست: اگر معماری Zero Trust به درستی پیاده سازی نشود، ممکن است باعث ایجاد شکاف های امنیتی شود که می تواند توسط مهاجمان از ان ها سوء استفاده شود.

- تهدیدات ناشی از تغییرات فناوری: با توجه به سرعت تغییرات در فناوری اطلاعات، ممکن است معماری Zero Trust نیاز به به روز رسانی های مداوم داشته باشد تا در برابر تهدیدات جدید ایمن شود.

- تهدیدات ناشی از خطا های انسانی: خطا های انسانی، مانند استفاده از رمز های عبور ضعیف یا ارسال اطلاعات حساس به طور ناخواسته، می تواند باعث بروز تهدیدات امنیتی شود.

به یاد داشته باشید که هیچ معماری امنیتی قادر به محافظت کامل در برابر تمام تهدیدات نیست و همیشه نیاز به رویکرد های جامع امنیتی، شامل آموزش کاربران، به روز رسانی منظم سیستم ها و نرم افزار ها و استفاده از ابزار های امنیتی مناسب وجود دارد.