در زمینه امنیت شبکه، نیاز به پروتکلهای قوی برای محافظت از دادهها در حین انتقال، همیشه مهم بوده است. یکی از پروتکلهای مهم در تامین امنیت اینترنت، پروتکل امنیت اینترنت (IPsec) است. در این مقاله قصد داریم IPsec را به زبان ساده توضیح دهیم و عملکرد، ویژگیها و اهمیت آن، بهویژه در زمینه IPv6 را بررسی کنیم.

IPsec که مخفف امنیت پروتکل اینترنت است، مجموعهای از پروتکلها است که برای ایمنسازی ارتباطات پروتکل اینترنت (IP) طراحی شدهاند. این پروتکلها با تأیید هویت و رمزگذاری هر بسته IP در یک سشن ارتباطی، از اطلاعات محافظت میکنند. IPsec در لایه شبکه در مدل OSI کار میکند، که یعنی میتواند هر نوع ترافیکی که از پروتکل IP استفاده میکند، چه مربوط به برنامههای خاص باشد و چه نباشد، ایمن کند.

عملکردهای مهم پروتکل IPsec

- تأیید هویت: IPsec هویت افرادی که در حال برقراری ارتباط هستند را تأیید میکند. این کار باعث میشود که دادهها فقط به دست گیرنده مورد نظر برسد و خطر جعل هویت یا حملات “man in the middle” کاهش یابد.

- رمزگذاری: IPsec با رمزگذاری دادهها، اطمینان میدهد که حتی اگر بستهها در حین انتقال دزدیده شوند، محتوای آنها برای افراد غیرمجاز قابل خواندن نخواهد بود.

- یکپارچگی داده: IPsec تضمین میکند که دادهها در حین انتقال تغییر نکردهاند. این پروتکل از توابع هش رمزنگاری برای بررسی هرگونه تغییر استفاده میکند.

- حفاظت در برابر حملات بازپخش: IPsec از حملات بازپخش، که در آن یک مهاجم بستهها را ضبط و دوباره ارسال میکند تا گیرنده را فریب دهد، جلوگیری میکند. IPsec از شمارههای توالی منحصر به فرد برای پیگیری بستهها و شناسایی نسخههای تکراری استفاده میکند.

پروتکل IPsec چطور کار میکند؟

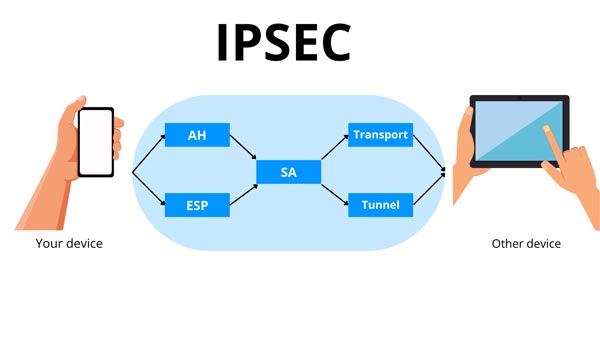

IPsec در دو حالت قابل اجرا است: حالت ترنسپورت و حالت تونل. هر کدام از این حالات هدف خاصی دارند و ویژگیهای متفاوتی دارند.

حالت ترانسپورت

در حالت ترانسپورت، فقط محتوای اصلی بسته IP (که به آن بار داده میگویند) رمزگذاری و یا تأیید هویت میشود. هدر بسته IP اصلی بدون تغییر باقی میماند که این موضوع باعث میشود مسیریابی آسانتر شود. حالت ترانسپورت معمولاً برای ارتباطات مستقیم بین دو دستگاه استفاده میشود.

مثال: در یک ارتباط امن بین مرورگر وب و سرور وب که از IPsec در حالت ترانسفر استفاده میکند، دادههایی که ارسال میشوند (مثل اطلاعات فرم یا رمزهای عبور) رمزگذاری میشوند، در حالی که هدر IP اصلی دست نخورده باقی میماند. این حالت برای برنامههایی که هر دو طرف ارتباط شناخته شده و قابل اعتماد هستند، مفید است.

حالت تونل

حالت تونل، برعکس، کل بسته IP اصلی را در بر میگیرد و یک هدر IP جدید به آن اضافه میکند. این حالت معمولاً برای شبکههای خصوصی مجازی استفاده میشود که در آن ترافیک از طریق یک دستگاه واسط، مسیریابی میشود.

مثال: وقتی یک کارمند از راه دور به شبکه شرکت خود از طریق شبکههای خصوصی مجازی متصل میشود، کل بسته داده رمزگذاری شده و از طریق یک تونل ارسال میشود. این کار به طور مؤثری آدرس IP اصلی را مخفی کرده و ارتباط امنی را بر روی اینترنت عمومی تضمین میکند.

اجزای پروتکل IPsec

IPsec شامل چندین جزء است که به طور مشترک برای فراهم کردن ارتباط امن کار میکنند:

- همبستگیهای امنیتی (SAs): یک SA رابطهای است بین دو یا چند طرف که توضیح میدهد چگونه به طور ایمن ارتباط برقرار خواهند کرد. این مورد شامل پارامترهایی مثل الگوریتمهای رمزگذاری و تأیید هویت، کلیدها و موارد دیگر است. این همبستگیها مشخص میکنند که چگونه یک تونل ایجاد کنیم و ارتباطات را ایمن کنیم. به عبارت سادهتر، SAs به ما کمک میکنند تا امنیت ارتباطات آنلاین را تضمین کنیم و از اطلاعاتمان در برابر تهدیدات محافظت کنیم.

- هدر تأیید هویت (AH): AH برای بستههای IP یکپارچگی بدون اتصال و تأیید هویت دادهها را فراهم میکند. این موضوع اطمینان میدهد که دادهها در حین انتقال تغییر نکردهاند.

- بار امنیتی محصور (ESP): ESP با رمزگذاری محتوای بستههای IP، محرمانگی را تأمین میکند و همچنین تأیید هویت و یکپارچگی را ارائه میدهد. به دلیل قابلیتهای رمزگذاری، بیشتر از AH مورد استفاده قرار میگیرد.

- تبادل کلید اینترنتی (IKE): IKE یک پروتکل است که برای راهاندازی همبستگیهای امنیتی استفاده میشود. این پروتکل مسئول کلیدها و پارامترهای مورد استفاده در IPsec است.

IPsec در IPv6

با معرفی IPv6، بحث امنیت و IPsec اهمیت بیشتری پیدا کرده است. در حالی که IPsec ابتدا برای IPv4 توسعه یافته بود، اکنون به عنوان یک ویژگی اساسی در پیکربندی IPv6 گنجانده شده و طبق مشخصات پروتکل، استفاده از آن الزامی است.

ویژگیهای مهم پروتکل IPsec در IPv6

- امنیت داخلی: بر خلاف IPv4 که IPsec یک ویژگی اختیاری بود، در IPv6 پشتیبانی از IPsec الزامی است، به این معنی که همه دستگاههای IPv6 میتوانند از آن برای ارتباطات امن استفاده کنند.

- پیکربندی سادهشده: فضای آدرس بزرگتر و ساختار آدرسدهی سلسلهمراتبی IPv6، راهاندازی IPsec را سادهتر میکند و مدیریت ارتباطات امن را برای مدیران شبکه آسانتر میسازد.

- حرکت بهبود یافته: IPv6 به طور مؤثرتری از دستگاههای همراه پشتیبانی میکند و IPsec میتواند ارتباطات امن را در هنگام جابجایی دستگاهها میان شبکههای مختلف حفظ کند، بدون اینکه امنیت تحت تأثیر قرار گیرد.

مثال:

تصور کنید که یک شرکت یک شبکه داخلی امن با استفاده از IPv6 راهاندازی کرده است. همه دستگاههای موجود در شبکه از IPsec برای ایمن کردن ارتباطات استفاده میکنند. وقتی یک کارمند از یک موقعیت دور به دادههای حساس دسترسی پیدا میکند، بستههای داده به طور خودکار رمزگذاری و تأیید هویت میشوند، که این اطمینان را میدهد که اطلاعات در حین انتقال محرمانه و امن باقی میمانند.

مزایای استفاده از پروتکل IPsec

- قابلیت همکاری: IPsec یک استاندارد جهانی است و با سیستمعاملها و دستگاههای مختلف سازگار است. این موضوع باعث میشود که سازمانها بتوانند آن را در محیطهای مختلف بدون مشکلات سازگاری پیادهسازی کنند.

- قابلیت مقیاسپذیری: IPsec بهخوبی میتواند با رشد شبکهها سازگار شود. چه یک کسبوکار کوچک باشد و چه یک شرکت بزرگ، IPsec میتواند به تعداد فزاینده کاربران و دستگاهها پاسخ دهد.

- شفافیت پروتکل: از آنجایی که IPsec در لایه شبکه کار میکند، میتواند هر نوع ترافیکی را ایمن کند، از جمله TCP، UDP و ICMP، بدون نیاز به تغییرات در خود برنامهها.

- صرفهجویی در هزینه: با استفاده از IPsec، سازمانها میتوانند ارتباطات خود را ایمن کنند بدون اینکه نیاز به سختافزار اضافی داشته باشند. این پروتکل میتواند بر روی زیرساختهای موجود پیادهسازی شود و هزینه کلی اقدامات امنیتی را کاهش دهد.

چالشها و محدودیتهای پروتکل IPsec

در حالی که IPsec مزایای زیادی دارد، اما چالشهایی نیز وجود دارد:

- پیکربندی پیچیده: راهاندازی IPsec میتواند پیچیده باشد، بهویژه برای سازمانهایی که منابع IT dedicated ندارند. پیکربندی درست برای تضمین امنیت و سازگاری بسیار مهم است.

- بار عملکردی: فرایندهای رمزگذاری و رمزگشایی میتوانند باعث تأخیر در ارتباطات شوند. سازمانها باید نیاز به امنیت را با تأثیرات احتمالی بر عملکرد بسنجند.

- سازگاری با فایروال: برخی از فایروالها ممکن است بهطور کامل از IPsec پشتیبانی نکنند، که میتواند باعث بروز مشکلاتی در پیادهسازی ارتباطات ایمن شود. مدیران شبکه باید قبل از پیادهسازی، سازگاری را بررسی کنند.

- مدیریت کلید: مدیریت کلیدهای رمزگذاری میتواند کار دشواری باشد، بهویژه در سازمانهای بزرگ. داشتن یک سیاست مدیریت کلید قوی برای تولید، توزیع و تاریخ انقضای کلیدها ضروری است.

نتیجهگیری

در دنیایی که نقض دادهها و تهدیدات سایبری روز به روز بیشتر میشود، اهمیت ایمنسازی ارتباطات بسیار زیاد است. پروتکل IPsec به عنوان ابزاری حیاتی در حفاظت از دادهها در حین انتقال در شبکهها عمل میکند و اطمینان میدهد که اطلاعات محرمانه، دست نخورده و معتبر باقی بمانند.

با ادغام آن در IPv6، نقش IPsec در شبکههای مدرن همچنان در حال گسترش است و به سازمانها این امکان را میدهد که ارتباطات خود را در یک فضای دیجیتال همیشه در حال تغییر محافظت کنند. درک IPsec برای هر کسی که وارد حوزههای شبکه و امنیت سایبری میشود، بسیار مهم است و پایهگذار موضوعات و فناوریهای پیشرفتهتر در آینده خواهد بود.