آموزش لینوکس

لیست mirrorهای ارائه شده توسط سایتهای ایرانی

نصب SSL در Ubuntu با استفاده از Certbot

نصب گرافانا روی ویندوز و لینوکس

آموزش نصب لینوکس با VirtualBox

آموزش تبدیل سیستم عامل لینوکس به میکروتیک

آموزش کامل نصب لینوکس (اوبونتو) به صورت گام به گام +تصویر

کرنل پنیک (kernel panic) چیست؟ چگونه هنگام kernel panic پنیک نزنیم؟

اوبونتو (Ubuntu) چیست؟ چه ویژگی ها و کاربرد هایی دارد؟

گنوم یا GNOME چیست؟ چرا باید از آن استفاده کنیم؟

آشنایی با سیستم عامل فدورا لینوکس (Fedora Linux)

لینوکس مینت (linux Mint) چیست؟ + آموزش نصب

Ubuntu 23.04 – هرآنچه که لازم است درباره این نسخه اوبونتو بدانید!

آموزش تغییر پورت SSH

سیستم عامل سرور مناسب: لینوکس، ویندوز، میکروتیک یا مک؟

معرفی 5 نرم افزار قدرتمند برای تونل SSH به لینوکس از ویندوز

آموزش انتقال فایل بین دو سرور لینوکس از طریق SCP

آموزش ساخت کلید SSH Key در ویندوز به روش های مختلف

روش های اتصال به سرور مجازی یا VPS

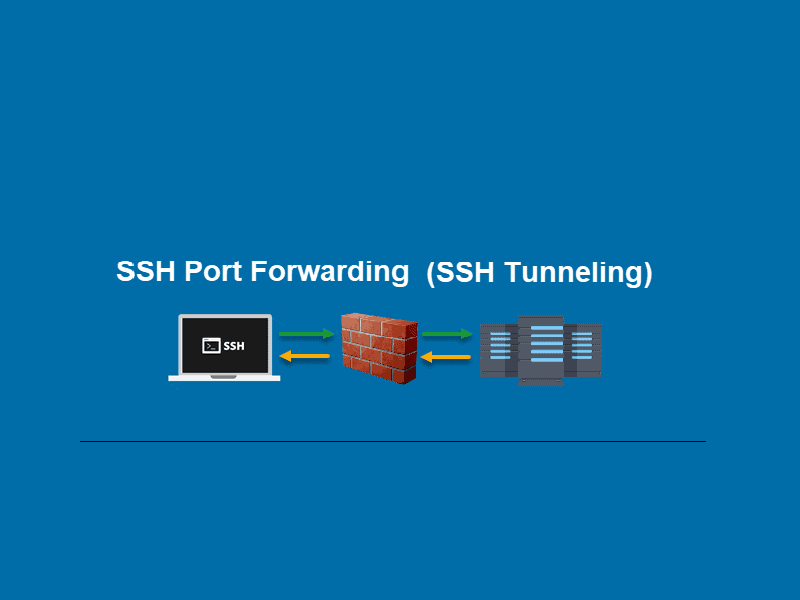

آموزش ساخت SSH Tunnel و راه اندازی Port Forwarding در لینوکس

مهمترین لاگ فایل های سرور لینوکس که باید در مانیتورینگ مورد توجه قرار گیرد

-

لیست mirrorهای ارائه شده توسط سایتهای ایرانی

در دنیای توزیعهای لینوکسی و توسعه نرمافزارهای متنباز، Mirrorها نقش مهمی در تسهیل دانلود بستههای نرمافزاری ایفا میکنند. Mirror در…

بیشتر بخوانید » -

نصب SSL در Ubuntu با استفاده از Certbot

امروزه استفاده از گواهیهای SSL برای برقراری ارتباطات امن و رمزنگاری شده در وبسایتها یک ضرورت انکارناپذیر است. گواهی SSL…

بیشتر بخوانید » -

نصب گرافانا روی ویندوز و لینوکس

در دنیای امروز، دادهها نقش حیاتی در تصمیمگیریهای کسبوکارها ایفا میکنند. با افزایش حجم اطلاعات و نیاز به تحلیل دقیقتر،…

بیشتر بخوانید » -

آموزش نصب لینوکس با VirtualBox

در دنیای فناوری اطلاعات، راهاندازی سیستم عاملهای مختلف بر روی یک کامپیوتر ممکن است کمی چالشبرانگیز و زمانبر باشد. اما…

بیشتر بخوانید » -

آموزش تبدیل سیستم عامل لینوکس به میکروتیک

لینوکس به عنوان یک سیستم عامل متن باز، امکانات بسیاری را در اختیار کاربران، در هر سطحی قرار میدهد. اما…

بیشتر بخوانید » -

آموزش کامل نصب لینوکس (اوبونتو) به صورت گام به گام +تصویر

همانطور که میدانید، لینوکس یکی از سیستم عاملهای متن باز و محبوب است که بر پایه هسته لینوکس (Linux Kernel)…

بیشتر بخوانید » -

کرنل پنیک (kernel panic) چیست؟ چگونه هنگام kernel panic پنیک نزنیم؟

لینوکس امروزه به دلیل اپن سورس بودن و قابلیت شخصی سازی بسیار محبوب و پر استفاده است به طوری که…

بیشتر بخوانید » -

اوبونتو (Ubuntu) چیست؟ چه ویژگی ها و کاربرد هایی دارد؟

اوبونتو (Ubuntu) یک سیستم عامل مبتنی بر لینوکس است که Open Source (منبع باز) بوده و کاملا رایگان است. شما…

بیشتر بخوانید » -

گنوم یا GNOME چیست؟ چرا باید از آن استفاده کنیم؟

افرادی که با سیستم عامل لینوکس کار می کنند، احتمالا نام گنوم را شنیده اند. یکی از محیط های پرطرفدار…

بیشتر بخوانید » -

آشنایی با سیستم عامل فدورا لینوکس (Fedora Linux)

لینوکس سیستم عامل های بسیاری دارد که هر یک به منظور خاصی استفاده می شود. هر توزیع لینوکس دارای مزایا…

بیشتر بخوانید »