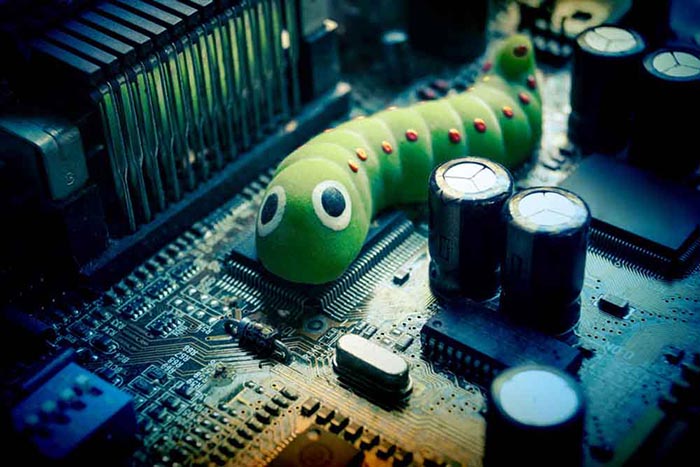

بدافزار (Malware) چیست؟ انواع بد افزار و روش شناسایی و مقابله با آنها

به احتمال زیاد اگر شما نیز با دنیای وب و کامپیوتر سر و کار داشته باشید تا به حال عبارت بد افزار به گوشتان رسید باشد و اکنون که در حال مطالعه این مطلب هستید می خواهید اطلاعات بیشتری در این باره کسب کنید. در این پست ضمن آشنایی شما با بدافزار و انواع آن شما را با نحوه تشخیص، حذف و جلوگیری از آلودگی به آن آشنا می کنیم.

بدافزار چیست؟

بدافزار یا Malware مخفف دو کلمه malicious software به معنای نرم افزار مخرب است. به هر کد نرم افزاری یا برنامه کامپیوتری که به عمد برای آسیب رساندن به سیستم یا کاربران سیستم نوشته شده است، بدافزار گفته می شود. در اکثر حملات سایبری مدرن از بدافزار ها استفاده می شود. مجرمان سایبری بسته به اهداف خود، از برنامه های مخرب مختلفی استفاده می کنند. این بدافزار ها، از باج افزارهای مضر و پر هزینه گرفته تا ابزارهای تبلیغاتی را، شامل می شوند.

تشخیص بدافزار

برخی از آلودگی های بدافزار مانند باج افزار، وجود خود را اعلام می کنند، با این حال اکثر آن ها به گونه ای طراحی می شوند که از دید کاربر دور بمانند تا برای از بین بردن آن ها اقدامی انجام نشود. اما باز هم نشانه هایی برای شناسایی آن ها وجود دارد از جمله:

- کاهش عملکرد: Malware ها اغلب از منابع سیستم آلوده برای اجرای عملیات مد نظر خود استفاده می کنند و اغلب فضای ذخیره سازی را اشغال می کنند. تیم پشتیبانی فناوری اطلاعات با توجه به حجم پیغام های رسیده از کاربران مبنی بر کند شدن دستگاه هایشان، می تواند متوجه این موضوع شود. همچنین اگر کاربران پیغامی مبنی بر تعداد بالای پنجره های بازشو را بیان کنند، این نیز نشانه آلوده شدن به بدافزار است.

- عملیات جدید و غیرمنتظره: تیم فناوری اطلاعات با مانیتور کردن و دیدن الگوهای عجیب و غریب، مانند فرآیندهایی که بیش از حد پهنای باند را اشغال می کند، یا ارتباط سیستم با سرورهای ناشناخته و یا دسترسی های مشکوک به حساب کاربری، متوجه وجود بدافزار می شوند.

- تغییر کانفیگ ها: برخی از این بدافزارها تنظیمات سیستم را تغییر می دهند تا امنیت را غیرفعال کنند و شناسایی نشوند. تیم فناوری اطلاعات با دیدن تغییر در تنظیمات فایروال و یا افزایش امتیازات یک حساب کاربری متوجه وجود آن ها می شوند.

- هشدارهای امنیتی: برخی سازمان ها برای تشخیص تهدید ها، برخی راه حل هایی را از قبل پیش بینی می کنند که به آن ها هشدار می دهد. راهحلهایی مانند سیستمهای تشخیص نفوذ (IDS)، پلتفرمهای اطلاعات امنیتی و مدیریت رویداد (SIEM) و آنتیویروس ها، میتوانند فعالیتهای بدافزار را تشخیص دهند.

انواع بدافزار

جرایم سایبری به یک صنعت بزرگ تبدیل شده است. این کار به سومین اقتصاد بزرگ جهان پس از ایلات متحده و چین تبدیل خواهد شد و تا سال 2025 درآمدی معادل 10.5 تریلیون دلار خواهد داشت. در این صنعت هکرها به طور مداوم گونه های جدیدی از بدافزار را با ویژگی ها و عملکرد های جدید توسعه می دهند.

چنین بدافزارهایی با گذشت زمان، توسعه پیدا کرده و بهتر می توانند از نرم افزارهای امنیتی پیشی بگیرند. حدود یک میلیارد نوع بدافزار مختلف از دهه 1980 ایجاد شده، که حفظ امنیت را برای متخصصان سایبری بسیار دشوار کرده است. هکرها اغلب کد منبع باز بدافزار خود را با مجرمان دیگر به اشتراک می گذارند و یا آن را به آن ها می فروشند.

Malware-as-a-service arrangements (ترتیبات بدافزار به عنوان یک سرویس) در میان توسعه دهندگان باج افزار بسیار رایج است، به طوری که حتی مجرمان با تخصص فنی بسیار کم نیز می توانند از مزایای مجرم سایبری بهره ببرند.با وجود تغییر های بسیار زیاد در زمینه انواع بدافزارها، می توان آن ها را در چند دسته رایج طبقه بندی کرد:

ویروس های کامپیوتری

اصطلاح بد افزار و ویروس کامپیوتری اغلب به صورت مترادف استفاده می شوند، اما ویروس از نظر فنی نوع خاصی از malware است. ویروس کد مخربی است که نرم افزار قانونی را می رباید، تا به آن آسیب برساند و کپی هایی از خود را در برنامه پخش می کند. ویروس ها به تنهایی نمی توانند کاری انجام دهند و تنها کپی هایی از خود را در سایر برنامه های اجرایی پنهان می کنند.

هنگامی که کاربر برنامه را راه اندازی می کند، ویروس نیز شروع به اجرا شدن می کند. ویروس ها برای حذف داده های مهم، ایجاد اختلال در عملیات و پخش کپی هایی از خود به برنامه های دیگر روی کامپیوتر آلوده، طراحی می شوند. اولین نوع از تهدیدات malware ها، ویروس ها بودند. Elk Cloner احتمالا اولین بدافزاری بود که از طریق دستگاه ها عمومی منتشر شد و ویروسی بود که رایانه های اپل را هدف قرار می داد.

باج افزار

این نوع از malware دستگاه یا داده های قربانی را قفل می کند و برای باز کردن قفل آن ها معمولا به شکل ارز دیجیتال باج می خواهد. با توجه به شاخص ها، باج افزار دومین نوع رایج حملات سایبری است که 17 درصد از حملات را به خود اختصاص می دهد. ابتدایی ترین نوع این حملات، دارایی ها را تا زمان پرداخت باج، غیرقابل استفاده می کنند. اما مجرمان سایبری ممکن است تاکتیک های دیگری را نیز برای افزایش فشار بر قربانیان استفاده کنند.

میزان پول خواسته شده از ده ها هزار تا میلیون ها دلار متفاوت است. در گزارشی متوسط این میزان حدود 812000 دلار است. حتی اگر مجرمان سایبری پولی درخواست نکنند، باج افزار موجب ایجاد هزینه می شود. حدود این هزینه به طور متوسط 4.54 میلیون دلار تخمین زده شده است.

بدافزار دسترسی از راه دور

هکر ها از malware های دسترسی از راه دور برای دسترسی به کامپیوترها، سرورها و یا سایر دستگاه ها استفاده می کنند. آن ها با ایجاد یا سوء استفاده از backdoor ها برای حملات خود استفاده می کنند. ایجاد backdoor ها رایج ترین هدف هکرها است که طبق گزارش ها حدود 21 درصد حملات را به خود اختصاص می دهد.

backdoor ها به مجرمان سایبری اجازه می دهند تا عملیات بسیاری را انجام دهند. دزدیدن داده ها یا اعتبار نامه ها، در دست گرفتن کنترل دستگاه ها و یا نصب بدافزار خطرناک تری مانند باج افزار با استفاده از backdoor ها انجام می شود. برخی از هکرها با بدافزار های دسترسی از راه دور، backdoor هایی ایجاد می کنند و آن را به هکرهای دیگر، با قیمت های بسیار بالا می فروشند.

برخی از بدافزارهای دسترسی از راه دور، مانند Back Orifice یا CrossRAT، برای اهداف مخرب ساخته شدهاند. همچنین هکرها می توانند، نرم افزارهای قانونی را برای دسترسی از راه دور به یک دستگاه تغییر دهند یا از آن سوء استفاده کنند. همچنین مجرمان سایبری از اعتبار نامه های سرقت شده برای Microsoft remote desktop protocol (RDP) ، به عنوان backdoor استفاده می کنند.

بات نت ها (Botnets)

بات نت ها شبکه ای از دستگاه های آلوده به بدافزار متصل به اینترنت و تحت کنترل یک هکر هستد. Botnet ها شامل کامپیوترهای شخصی، دستگاه های تلفن همراه، دستگاه های اینترنت اشیاء(IoT) و … هستند. قربانیان اغلب متوجه نمی شوند که دستگاه های آن ها بخشی از یک بات نت است. هکرها اغلب از بات نت ها برای راه اندازی حملات DDoS استفاده می کنند و شبکه هدف را با ترافیک زیادی بمباران می کنند. بدین صورت شبکه مورد نظر کند می شود و یا به طور کامل خاموش می شود.

Mirai، یکی از شناخته شده ترین بات نت ها، مسئول یک حمله گسترده در سال 2016 علیه ارائه دهنده سیستم نام دامنه Dyn بود، که وب سایت های محبوبی مانند Twitter و Reddit را برای میلیون ها کاربر در ایالات متحده و اروپا از بین برد.

Cryptojackers

این بدافزار کنترل دستگاه را در دست می گیرد و بدون اطلاع مالک دستگاه از آن برای استخراج ارزهای دیجیتال مانند بیت کوین استفاده می شود. اصولا این نوع بدافزارها بات نت های رمزنگاری را ایجاد می کنند. استخراج ارز دیجیتال کار محاسباتی و بسیار پر هزینه است. مجرمان سایبری با این روش سود بسیاری می برند و کاربران را با سیستم های آلوده و کاهش سرعت و خرابی تنها می گذارند. این نوع بدافزار اغلب زیرساخت های ابری سازمانی را هدف قرار می دهد، زیرا منابع بیشتری برای استخراج رمز نگاری در اختیار آن ها قرار می دهد.

Fileless malware

بدافزار Fileless malware حمله ای است که در آن فایل های حاوی کد مخرب برای آسیب رساندن، از طریق نرم افزارهای قانونی مانند مرورگر های وب و واژه پرداز ها، مستقیما به حافظه سیستم منتقل می شود. از آنجا که این کد در حافظه اجرا می شود، هیچ اثری روی هارد باقی نمی ماند. همچنین به دلیل استفاده از نرم افزارهای قانونی شناسایی آن ها بسیار مشکل است.

بسیاری از حملات Fileless malware از PowerShell (یک رابط خط فرمان و ابزار برنامه نویسی ساخته شده در سیستم عامل مایکروسافت ویندوز) استفاده می کنند. هکر ها می توانند اسکریپت های PowerShell را برای تغییر تنظیمات، سرقت رمزهای عبور یا آسیب های دیگر اجرا کنند.

ماکروهای مخرب نیز یکی دیگر از انواع حملات Fileless malware هستند. برنامه هایی مانند Microsoft Word و Excel برای کاربران امکات استفاده از ماکروها را می دهند که کاربران از این طریق مجموعه ای از دستورات را تعریف می کنند که کارهای ساده ای مانند قالب بندی متن و محاسبات به طور خودکار انجام شود. هکرها اسکریپت های مخرب را در این ماکروها ذخیره می کنند و هنگامی که کاربر فایل را باز می کند، اسکریپت ها به طور خودکار اجرا می شوند.

کرم ها (Worms)

برنامه های مخرب خودتکثیری هستند که می توانند بین برنامه ها و دستگاه ها بدون تعامل انسانی پخش شوند (بر خلاف ویروس ها که تنها در صورتی می توانستند پخش شوند که کاربر برنامه در معرض خطر را اجرا کند). با این که کرم ها تنها منتشر می شوند و کاری دیگر انجام نمی دهند، اما برخی از آن ها خطرات زیادی ایجاد می کنند. برای مثال، باجافزار WannaCry که حدود 4 میلیارد دلار خسارت وارد کرد، کرمی بود که با پخش خودکار بین دستگاههای متصل، تأثیر خود را به حداکثر ممکن رسانده بود.

اسب های تروجان (Trojan horses)

خود را به عنوان برنامه های مفید پنهان می کنند یا در نرم افزارهای قانونی پنهان می شوند، تا کاربران را برای نصب فریب دهند. تروجان با دسترسی از راه دور (remote access Trojan) یا RAT یک backdoor مخفی در دستگاه آلوده ایجاد می کند. نوع دیگری از تروجان به نام dropper، بدافزار اضافی را هنگامی که فرصت مناسب ایجاد شد، نصب می کند. Ryuk، یکی از مخرب ترین گونه های باج افزار اخیر، از تروجان Emotet برای آلوده کردن دستگاه ها استفاده کرد.

روتکیت ها (Rootkits)

روتکیت ها بسته های بدافزاری هستند که به هکرها اجازه می دهند به سیستم عامل کامپیوتر یا دسترسی های سطح بالا و در سطح ادمین برسد. سپس هکرها از این مجوزها برای عملیات دلخواهشان استفاده می کنند، مانند اضافه و حذف کردن کاربران و یا کانفیگ مجدد برنامه ها. هکرها اغلب از روت کیت ها برای پنهان کردن فرآیندهای مخرب یا غیرفعال کردن نرم افزارهای امنیتی که باعث شناسایی آن ها می شود، استفاده می کنند.

Scareware

کاربران را از دانلود بدافزار یا انتقال اطلاعات حساس توسط کلاهبردار می ترساند. Scareware ها اغلب به صورت یک پاپ آپ(pop-up) ناگهانی یا پیام فوری ظاهر شده و به کاربر هشدار می دهد که قانونی را زیرپا گذاشته و یا سیستمش ویروس دارد. این پیغام ها کاربر را به پرداخت جریمه یا دانلود نرم افزار امنیتی جعلی هدایت می کند که معلوم می شود، بدافزار واقعی خودش است.

نرم افزارهای جاسوسی (Spyware)

بر روی سیستم آلوده پنهان می شوند و به صورت مخفیانه اطلاعات حساس را جمع آوری کرده و به هکر ارسال می کنند. از رایج ترین آنها keylogger است که تمام حرکات کاربر را ضبط می کند و به هکر اجازه می دهد تا نام کاربری، رمز عبور، شماره حساب بانکی و کارت اعتباری و سایر داده های حساس را جمع آوری کند.

Adware یا ابزارهای تبلیغاتی مزاحم

دستگاه را با تبلیغات پاپ آپ ناخواسته اسپم می کنند. این ابزارها اغلب با نرم افزار رایگان و بدون اطلاع کاربر هستند. هنگامی که کاربر برنامه را نصب می کند، بدون خواست کاربر این نرم افزارهای تبلیغاتی نصب می شوند. اکثر آن ها به جز تبلیغات هدفی ندارند، اما برخی از آن ها داده های شخصی را جمع آوری می کنند و یا مرورگر های وب را به سایت های مخرب هدایت می کنند. حتی ممکن است در صورت کلیک روی پنجره ای که به ناگهان باز می شود، بدافزار بیشتری را روی دستگاه کاربر دانلود کنند.

روش مقابله و جلوگیری از آلودگی به بدافزار

حملات بدافزارها اجتناب ناپذیر هستند، اما سازمان ها معمولا اقداماتی را برای مقابله با آن ها در نظر دارند. از جمله این اقدامات می توان به موارد زیر اشاره کرد:

- آموزش: بسیاری از آلودگی های بدافزاری ناشی از دانلود نرم افزارهای مخرب توسط کاربران یا گرفتار شدن در کلاهبرداری فیشینگ است. آموزش و افزایش آگاهی کاربران یک سازمان در خصوص حملات مهندسی اجتماعی، وب سایت های مخرب و برنامه های جعلی باعث می شود تا بدانند در این موقعیت ها چه اقداماتی انجام دهند و یا چگونه اطلاع رسانی کنند.

- بالا بردن امنیت: استفاده از رمزهای عبور قوی، احراز هویت چند عاملی و استفاده از VPN هنگام دسترسی به اطلاعات حساس می تواند به محدود کردن دسترسی هکرها کمک کند. همچنین انجام برنامه های منظم مانند تست نفوذ نیز به شناسایی آسیب پذیری ها و رفع آن ها بسیار کمک خواهد کرد.

- پشتیبان گیری: حفظ نسخه های پشتیبان بروز از داده های حساس و تصاویر سیستم، روی هارد دیسک ها و یا سایر دستگاه های خارج از شبکه، بازیابی اطلاعات از دست رفته پس از حمله را آسان می کند.

- Zero trust network architecture: در این معماری اعتماد به کاربران برای ورود صفر تعریف می شود و هر زمان کسی بخواهد به سیستم وارد شود احراز هویت های تطبیقی به طور مداوم اجرا می شود. همچنین دسترسی ها بسیار محدود می شود.

- Incident response plans: ایجاد پلن های واکنش به حادثه برای انواع مختلف بدافزارها، به تیم های امنیت سایبری کمک می کند تا این آسیب ها را با سرعت بیشتری از بین ببرند.

دلیل آلودگی سیستم به بدافزار چیست؟

خطر آلودگی سیستم به بدافزارها در تمام سیستم ها و سازمان ها وجود دارد. اگر اقدامات امنیتی لازم برای سیستم یا سازمان صورت نگیرد احتمال آلودگی بسیار افزایش می یابد. اگر اطلاعات و آگاهی کامل از بدافزارها وجود نداشته باشد امکان ورود بدافزار به سیستم بسیار زیاد است. در صورتی که امنیت سرور یا سیستم ها به طور مناسبی فراهم نشود، هکرها از فرصت استفاده کرده و بدافزار را وارد سیستم و سرور خواهند کرد.

هدف از طراحی ویروس و بدافزار کامپیوتر چیست؟

مجرمان سایبری بدافزار ها را توسعه داده و از آن ها در موارد زیر استفاده می کنند:

- اختلال در دستگاه ها، داده ها و یا کل شبکه های یک سازمان، که در ازای گرفتن مبالغ بسیار زیاد آن ها را آزاد می کنند.

- دسترسی غیر مجاز به داده های حساس و یا دارایی های دیجیتال افراد، که آن ها را مختل کرده و به نفع خود استفاده کنند.

- سرقت اطلاعات ارزشمند مانند اطلاعات ورود به سیستم های مالی، شماره کارت اعتباری، مالکیت معنوی و یا سایر اطلاعات دیگری که برای در اختیار گرفتن اموال مادی به کار می رود.

- اختلال در سیستم های حیاتی کسب و کارها و یا سازمان های دولتی، که ادامه کار آن ها در گرو این سیستم ها است، که از این سیستم ها به نفع خود یا اهداف غیرقانونی استفاده می کنند.

سالانه میلیارد ها حمله بدافزاری رخ می دهد و این آلودگی ممکن است در هر دستگاه یا سیستم عاملی رخ دهد. سیستمهای ویندوز، مک، iOS و اندروید همگی ممکن است قربانی حملات بدافزاری شوند. حملات بدافزاری به طور رو به رشدی، مشاغل را به جای کاربران هدف قرار می دهد، زیرا هکرها می دانند که اختلال در سازمان ها برایشان سودآور تر است. با دستیابی به اطلاعات یک سازمان، می توان مبالغ زیادی را از آن ها اخاذی کرد، یا داده های شخصی و مهم آن ها را برای سرقت هویت افراد یا سازمان استفاده کرد و یا آن ها را در dark web برای فروش گذاشت.

حذف بد افزار

تیم های امنیت سایبری برای حذف و پیشگیری از ورود بدافزار ها از ابزارهای زیر استفاده می کنند:

- آنتی ویروس ها: این نرم افزارها سیستم را اسکن کرده و علاوه بر هشدار به کاربر، به صورت خودکار بدافزار را جداسازی و حذف می کند.

- فایروال: در مرحله اول مانع دسترسی ترافیک مخرب به شبکه می شوند و اگر بدافزار وارد سیستم شود، فایروال ها به خنثی کردن ارتباطات خروجی به هکرها کمک می کنند و ضربه های کلیدی برای خروج مهاجم ارسال می کنند.

- پلتفرم های (SIEM): پلتفرمهای مدیریت رویداد و اطلاعات امنیتی، اطلاعات را از ابزارهای امنیتی داخلی جمع آوری می کند. به دلیل جمع آوری هشدار از چند منبع شناسایی نشانه های بدافزار را سریعتر انجام می دهند.

- پلتفرم های (SOAR): با ادغام ابزارهای امنیتی متفاوت، عملیات خودکار یا نیمه خودکار را برای پاسخگویی به بدافزار در لحظه را ایجاد می کنند.

- ابزار های (EDR):دستگاههای نقطه پایانی، مانند تلفنهای هوشمند، لپتاپها و سرورها را کنترل میکنند و میتوانند بهطور خودکار به بدافزار شناساییشده پاسخ دهند.

- پلتفرم های (XDR): ابزارها و عملیات امنیتی را در تمام لایههای امنیتی از جمله کاربران، نقاط پایانی، ایمیل، برنامهها، شبکهها، فضای ابری و دادهها یکپارچه میکنند. در نتیجه می توانند به خودکارسازی فرآیندهای پیچیده پیشگیری، شناسایی، بررسی و پاسخ به بدافزار کمک کنند.

- ابزارهای (ASM): به طور مداوم بخش های مختلف شبکه یک سازمان را کشف، تجزیه و تحلیل، اصلاح و نظارت می کنند. ASM میتواند برای کمک به تیمهای امنیت سایبری برای جلوگیری از ورود برنامهها و دستگاههای غیرمجاز که ممکن است بدافزار را حمل کنند، مفید باشد.

- (UEM): تمام دستگاه های کاربر نهایی سازمان از جمله سیستم های رومیزی، لپ تاپ ها و دستگاه های تلفن همراه را نظارت، مدیریت و ایمن می کند. در نتیجه باعث می شود تا بدافزار به شبکه سازمان وارد نشود.